Какое окно считается активным

Тесты по информатике с ответами

1. Как называется группа файлов, которая хранится отдельной группой и имеет собственное имя ?

- Байт

+ Каталог

- Дискета

2. Как называются данные или программа на магнитном диске?

- Папка

+ Файл

- Дискета

3. Какие символы разрешается использовать в имени файла или имени директории в Windows?

- Цифры и только латинские буквы

+ Латинские, русские букву и цифры

- Русские и латинские буквы

4. Выберите имя файла anketa с расширением txt.

- Anketa. txt.

+ Anketa. txt

- Anketa/txt.

5. Укажите неправильное имя каталога.

- CD2MAN;

- CD-MAN;

+ CD\MAN;

6. Какое наибольшее количество символов имеет имя файла или каталога в Windows?

+ 255

- 10

- 8

7. Какое наибольшее количество символов имеет расширение имени файла?

+ 3

- 8

- 2

8. Какое расширение у исполняемых файлов?

- exe, doс

- bak, bat

+ exe, com, bat

9. Что необходимо компьютеру для нормальной работы?

- Различные прикладные программы

+ Операционная система

- Дискета в дисководе

10. Сколько окон может быть одновременно открыто?

+ много

- одно

- два

11. Какой символ заменяет любое число любых символов?

- ?

- \

+ *

12. Какой символ заменяет только один символ в имени файла?

+ ?

- \

- *

13. Как записать : “Все файлы без исключения”?

- ?.?

+ *.*

- *.?

14. Укажите неправильное имя каталога.

- RAZNOE

+ TER**N

- REMBO

15. Подкаталог SSS входит в каталог YYY. Как называется каталог YYY относительно каталога SSS?

- корневой

- дочерний

+ родительский

16. Что выполняет компьютер сразу после включения POWER?

- перезагрузка системы

+ проверку устройств и тестирование памяти

- загрузку программы

17. Что необходимо сделать для выполнения теплого старта OC?

- вставить в дисковод системную дискету

+ нажать кнопку RESET

- набрать имя программы, нажать ENTER.

18. Могут ли быть несколько окон активными одновременно?

- да

+ нет

19. Какое окно считается активным?

- первое из открытых

- любое

+ то, в котором работаем.

20. Может ли каталог и файлы в нем иметь одинаковое имя?

- да

+ нет

21. Может ли в одном каталоге быть два файла с одинаковыми именами?

- да

+ нет

22. Может ли в разных каталогах быть два файла с одинаковыми именами.

+ да

- нет

23. Сколько программ могут одновременно исполнятся?

- сколько угодно

- одна

+ сколько потянет ПК

24. Что не является операционной системой?

- WINDOWS;

+ Norton Commander

- MS DOS

25. Возможно ли восстановить стертую информацию на дискете?

- возможно всегда

+ возможно, но не всегда

26. Для чего служат диски?

- для обработки информации

- для печатания текстов

+ для сохранения информации

27. Что нужно сделать с новой дискетой перед ее использованием?

- оптимизировать

- дефрагментировать

+ отформатировать

28. При форматировании дискеты показано, что несколько секторов испорченные. Годится такая дискета для пользования?

- не годится вообще

+ годится, кроме запорченных секторов

- годится полностью

29. Дискеты каких размеров в дюймах применяют в компьютерах?

+ 5,25 и 3,5

- 5,5 и 5,25

- 2,5 и 3,5

26. Какая из программ не является утилитой для роботы с диском?

- NDD

- FORMAT

+ Excel

27. Что такое кластер на магнитном диске?

- конверт для диска

+ единица дискового пространства

- виртуальный диск

28. Какой номер имеет начальная дорожка?

- 1

+ 0

- 79

29. Что содержит 0-я дорожка каждой дискеты?

+ корневой каталог

+ FАТ - таблицу

- файлы.

30. Куда записываются сведения о формате дискеты?

- в FAT

+ в boot sector

- в корневой каталог

31. На дискете имеются испорченные сектора. Что делает система, чтобы предотвратить их использование?

+ ничего не делает

+ отмечает их как испорченные

- использует, но осторожно

32. Что произойдет, если в FАТ испортиться информация?

+ все файлы будет невозможно читать

- пропадает информация на диске

- дискету придется выбросить

33. Системные программы для работы с дисками — это…

- операционные системы

- драйверы

+ дисковые утилиты

34. Что не входит в логическое форматирование диска?

- запись системных файлов

+ разбивка секторов и дорожек

- создание FAT таблицы

35. Основные программы для работы с дисками в Windows располагаются в папке…

+ Служебные

- Стандартные

- Office

36. Какая из программ предназначена для диагностики и коррекции диска?

- Speeddisk

- NC

+ HDDscan

36. Запись файлов на диске в виде разбросанных участков по всей поверхности диска называется…

- оптимизация диска

+ фрагментация диска

- форматирование диска

37. Какое высказывание неверно? Дефрагментация проводят с целью …

- оптимизации дискового пространства

- ускорения процесса чтения и записи файлов

+ сжатия информации

38. Какая из программ предназначена для дефрагментации диска?

+ Smart Defrag

- NDD

- Unerase

39. Что выполняет операционная система при удалении файла с диска?

- Перемешивает в FAT его кластеры

+ Уничтожает первый символ имени файла в каталоге

- Размагничивает участки диска, где располагался файл

40. Как можно удалить компьютерный вирус с диска?

- Перезагрузить систему

+ Специальной программой

- Удалить вирус невозможно

41. Архивация файлов – это…

- Объединение нескольких файлов

- Разметка дисков на сектора и дорожки

+ Сжатие файлов

42. Какая из программ является архиватором?

- NDD

- DRWEB

+ RAR

43. Какая из программ является антивирусной программой?

- NDD

+ DRWEB

- RAR

44. Что собой представляет компьютерный вирус?

+ Небольшая по размерам программа

- Миф, которого не существует

- Название популярной компьютерной игры

45. Что не поможет удалить с диска компьютерный вирус?

+ Дефрагментация диска

- Проверка антивирусной программой

- Форматирование диска

46. Сжатие информации при архивации представляет собой по сути…

- Особый вид кодирования информации

+ Удаление лишней информации

- Резервное кодирование информации

47. В каком случае не следует применять архивацию?

- Для экономии дискового пространства

+ Для уничтожения вирусов

- Для создания резервных копий файлов

48. Какое утверждение верно?

- Все файлы сжимаются при архивации одинаково

- Файлы растровой графики сжимаются лучше всего

+ Различные типы файлов сжимаются при архивации по - разному

49. Архиваторы характеризуются…

- Степенью и скоростью архивации

- Способом распространения

+ Методом и скорость сжатия

50. Какие из антивирусов не работают с вирусной базой?

- Доктора

- Фильтры

+ Ревизоры

51. Какие из антивирусов работают резидентно?

- Доктора

+ Фильтры

- Ревизоры

52. Мутанты, невидимки, черви-

- Программы-утилиты

- Виды антивирусных программ

+ Виды компьютерных вирусов

53. Что не является каналом распространения вирусов?

+ Устройства визуального отображения информации

- Компьютерные сети

- Внешние носители информации.

54. Основоположником отечественной вычислительной техники является:

- Золотарев Лев Викторович

- Попов Александр Глебович

+ Лебедев Сергей Алексеевич

55. Подсистема это:

+ Предопределенная рабочая среда, посредством которой система координирует выделение ресурсов и распределяет задачи

- Множество элементов, находящихся в отношениях и связях друг с другом, которые образуют определённую целостность

- Часть информационной системы, выделяемой при проектировании системной архитектуры.

56. Расширение файла, как правило, характеризует:

- Объем памяти

- Путь к папке, где хранятся данные

+ Тип данных, хранящихся в файле

57. Производительность работы компьютера зависит от:

+ От комплектующих системного блока

- От установленного ПО

- От скорости Интернет-соединения

58. Озу это память в которой хранится:

- Информация о файловой системе

+ Выполняемый машинный код

- Кэшированные данные процессора

59. Первая ЭВМ называлась:

+ ENIAC

- Macintosh

- Linux

60. Для выхода на поисковый сервер необходимо:

- Зайти в браузер

- Ввести запрос в поисковом меню

+ Вписать в адресную строку браузера адрес поискового сервиса

61. Дисковод это устройство для:

+ Чтения информации со съемного носителя

- Записи информации на запоминающее устройство

- Соединения с LAN

62. Процессор обрабатывает информацию:

- В текстовом формате

+ В двоичном коде

- На языке Pascal

63. При отключении компьютера информация:

- Удаляется с HDD

- Сохраняется в кэше графического процессора

+ Удаляется с памяти ОЗУ

64. Протокол маршрутизации ip обеспечивает:

+ Пересылку информации в компьютерных сетях

- Возможность связи нескольких компьютеров и их данных в одну общую сеть

- Кодировку и дешифровку данных

65. Во время исполнения прикладная программа хранится

- в кэш-памяти ядра

+ в памяти ОЗУ

- в памяти винчестера (жесткого диска)

66. За минимальную единицу измерения количества информации принято считать:

- Байт

- Килобит

+ Бит

67. При выключении компьютера вся информация стирается:

+ В памяти оперативного запоминающего устройства

- Не стирается

- С памяти HDD

68. Первая ЭВМ в нашей стране называлась:

+ ENIAC

- Yota

- MacOs

69. Компьютер, подключенный к интернету, обязательно имеет:

- Связь с удаленным сервером

+ IP-адрес

- Доменное имя

70. Прикладное программное обеспечение это:

+ Программа общего назначения, созданная для выполнения задач

- Каталог программ для функционирования компьютера

- База данных для хранения информации

71. Первые ЭВМ были созданы в:

- 1941 году

- 1986 году

+ 1966 году

72. Служба ftp в интернете предназначена:

+ Для распространения данных

- Для соединения с Интернетом

- Для сохранения данных в облаке

73. Массовое производство персональных компьютеров началось:

- середина 80-х

- 60-70 года

+ в начале 2000 года

74. Электронная почта позволяет передавать:

+ Текстовые сообщения и приложенные файлы

- Только текстовые сообщения

- Только приложенные файлы

75. База данных это:

+ модель в которой упорядоченно хранятся данные

- программа для сбора и хранения информации

- таблица с данными в формате Exсe

76. Среди архитектур ЭВМ выделяют:

- Стационарные, портативные, автономные

+ Массивно-параллельные, симметричные многопроцессорные, распределенные

- Выделенные, разделенные, параллельно-ответвленные

77. Энергонезависимыми устройствами памяти персонального компьютера являются:

+ Жесткий диск

- Оперативная память

- Стриммер

78. Система программирования предоставляет программисту возможность:

- Проводить анализ существующих тематических модулей и подмодулей

+ Автоматически собирать разработанные модули в единый проект

- Автоматизировать математические модели тех или иных явлений

79. Сжатый файл представляет собой файл:

- Который давно не открывали

- Зараженный вредоносным вирусом

+ Упакованный при помощи программы-архиватора

80. Какую функцию выполняют периферийные устройства?

+ Ввод и вывод информации

- Долгосрочное хранение информации

- Обработка вновь поступившей информации и перевод ее на машинный язык

81. Что не характерно для локальной сети?

- Высокая скорость передачи сообщений

+ Обмен информацией и данными на больших расстояниях

- Наличие связующего звена между абонентами сети

82. Системная дискета необходима для:

- Первичного сохранения важных для пользователя файлов

- Удаления вредоносного программного обеспечения с компьютера

+ Первоначальной загрузки операционной системы

83. Электронные схемы для управления внешними устройствами - это:

+ Контроллеры

- Клавиатура и мышь

- Транзисторы и системные коммутаторы

84. Привод гибких дисков – это устройство для:

- Связи компьютера и съемного носителя информации

- Обработки команд ввода/вывода данных с компьютера на бумагу

+ Чтения и/или записи данных с внешнего носителя

тест 85. Адресуемость оперативной памяти означает:

+ Наличие номера у каждой ячейки оперативной памяти

- Дискретное представление информации в пределах всех блоков оперативной памяти

- Свободный доступ к произвольно выбранной ячейке оперативной памяти

86. Разрешающей способностью монитора является:

- Количество четко передаваемых цветов

+ Количество точек (пикселей) изображения в горизонтальном и вертикальном направлениях

- Величина диагонали

87. Первоначальный смысл слова «компьютер» - это:

- Многофункциональный калькулятор

- Разновидность кинескопа

+ Человек, выполняющий расчеты

88. Зарегистрированные сигналы – это:

+ Данные

- Потоки электромагнитных волн

- Способ передачи информации на большие расстояния

89. Модем – это устройство, предназначенное для:

- Преобразования текстовой и графической информации в аналоговую

+ Организации цифровой связи между двумя компьютерами посредством телефонной линии

- Обеспечения выхода в интернет для ЭВМ

90. Генеалогическое дерево семьи является … информационной моделью

- Ветвящейся

- Сетевой

+ Иерархической

91. Com порты компьютера обеспечивают:

+ Передачу данных между компьютером и телефонами, карманными компьютерами, периферийными устройствами

- Доступ в интернет

- Подключение внешнего жесткого диска

92. Почтовый ящик абонента электронной почты представляет собой:

- Участок оперативной памяти почтового сервера, отведенный конкретному пользователю

+ Участок памяти на жестком диске почтового сервера, отведенный конкретному пользователю

- Специальное устройство для передачи и хранения корреспонденции в электронной форме

93. Расширение файла как правило характеризует:

+ Тип информации, содержащейся в файле

- Назначение файла

- Объем файла

94. Программное управление работой компьютера предполагает:

- Последовательность команд, выполнение которых приводит к активации определенной функции компьютера

+ Использование операционной системы, синхронизирующей работу аппаратных средств

- Преобразование аналогового информационного сигнала в цифровой

тест-95. К основным характеристикам процессора не относится:

+ Объем оперативной памяти

- Тактовая частота

- Частота системной шины

96. Тип шрифта TrueType означает, что:

+ Набранный этим шрифтом текст будет выглядеть одинаково и на мониторе, и в распечатанном виде

- Набранный этим шрифтом текст подлежит редактированию в любом текстовом редакторе

- Данный шрифт был использован по умолчанию при первичном создании документам

97. Web-страницы имеют расширение:

- .txt

- .bmp

+ .html

98. Технология Ole обеспечивает объединение документов, созданных:

- В любом из приложений Microsoft Office

+ Любым приложением, удовлетворяющим стандарту CUA

- В виде графического потока информации

99. Текстовые данные можно обработать:

- Мильтиофисными приложениями

- Гипертекстовыми приложениями

+ Тестовыми редакторами

100. Виртуальное устройство – это:

+ Смоделированный функциональный эквивалент устройства

- Сетевое устройство

- Разновидность ЭВМ

101. Файловая система – это:

+ Способ организации файлов на диске

- Объем памяти носителя информации

- Физическая организация носителя информации

102. Полный путь к файлу задан в виде адреса D:\Doc\Test.doc. Назовите полное имя файла:

+ D:\Doc\Test.doc

-.doc

- Test.doc

103. Исходя из признака функциональности различают программное обеспечение следующих видов:

- Прикладное, программное, целевое

+ Прикладное, системное, инструментальное

- Офисное, системное, управляющее

105. Какую структуру образуют папки (каталоги)?

- Реляционную

- Системную

+ Иерархическую

тест_106. К обязательным критериям качества программного обеспечения относится:

+ Надежность

- Универсальность

- Простота применения

107. На физическом уровне сети единицей обмена служит:

- Пакет

- Байт

+ Бит

108. Укажите различие между информационно-поисковой системой и системой управления базами данных:

- Запрещено редактировать данные

+ Отсутствуют инструменты сортировки и поиска

- Разный объем доступной информации

109. Процесс написания программы никогда не включает:

- Записи операторов на каком-либо языке программирования

- Отладку кода

+ Изменения физического окружения компьютера

110. Многократное исполнение одного и того же участка программы называют:

+ Циклическим процессом

- Регрессией

- Повторяющимся циклом

111. Что обеспечивает система электронного документооборота?

- Перевод документов, созданных рукописным способом, в электронный вид

+ Управление документами, созданными в электронном виде

- Автоматизацию деятельности компании

112. URL-адрес содержит сведения о:

+ Типе файла и его местонахождении

- Местонахождении файла и языке программирования, на котором он создан

- Типе файла и типе приложения

113. Главная функция сервера заключается в:

- Передаче информации от пользователя к пользователю

- Хранении информации

+ Выполнении специфических действий по запросам пользователей

114. Сетевая операционная система реализует:

- Связь компьютеров в единую компьютерную сеть

+ Управление ресурсами сети

- Управление протоколами и интерфейсами

115. Взаимодействие клиента с сервером при работе на WWW происходит по протоколу:

- URL

+ HTTP

- HTML

тест*116. Архив (база) FTP – это:

- База данных

- Web-сервер

+ Хранилище файлов

117. На этапе отладки программы:

+ Проверяется корректность работы программы

- Проверяется правильность выбранных данных и операторов

- Выполняется промежуточный анализ эффективности программы

vba - какое окно активно

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

Что такое активное окно?

Обновлено: 06.03.2020, Computer Hope

Окно на переднем плане всех других открытых окон в графическом пользовательском интерфейсе. Например, окно интернет-браузера, которое вы используете для чтения этой веб-страницы, считается активной программой или активным окном . На изображении ниже показан еще один пример активного окна. Активное окно, отмеченное красным, - это окно текстового документа, открытое над окном браузера.

Как активировать окно

Чтобы активировать окно, вы можете выполнить любое из следующих действий.

- Щелкните или коснитесь строки заголовка окна.

- Щелкните или коснитесь в любом месте видимой части окна.

- В Microsoft Windows щелкните или коснитесь значка на панели задач.

- В Microsoft Windows нажмите и удерживайте клавишу Alt, удерживая нажатой клавишу TAB, пока не дойдете до окна, которое хотите сделать активным.

- В Apple macOS вы можете щелкнуть значок в Dock.

После активации окно появляется над всеми другими окнами и может скрыть любое предыдущее активное окно. Например, на приведенном выше рисунке, поскольку неактивное окно развернуто, если оно станет активным, оно скроет меньшее окно.

Активный, Активная вкладка, Неактивное окно, Условия операционной системы, Окно

.| 50 бестселлеров | Gua Bilinge de | vacaciona en | juegos | entrevistas |

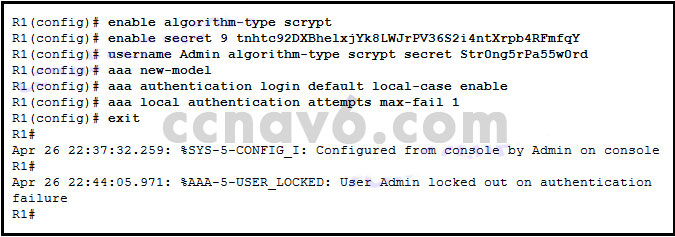

CCNA Security v2.0 Ответы на главу 3

[предупреждение-примечание] ПРИМЕЧАНИЕ: Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в создание сайта. [/ Alert-note]

- Заблокированный пользователь остается заблокированным до тех пор, пока не будет дана команда администратора clear aaa local user lockout username. *

- Заблокированный пользователь остается заблокированным до тех пор, пока интерфейс не будет выключен, а затем снова включен.

- Заблокированный пользователь по умолчанию заблокирован на 10 минут.

- Заблокированный пользователь должен был использовать имя пользователя admin и пароль Str0ngPa55w0rd.

- Заблокированный пользователь не прошел аутентификацию. *

Команда aaa local authentication пытается max-fail защищает учетные записи пользователей AAA, блокируя учетные записи, у которых было слишком много неудачных попыток.После достижения условия учетная запись пользователя блокируется. Фактическая учетная запись пользователя остается заблокированной до тех пор, пока ее статус не будет сброшен администратором.

- Используйте команду задержки входа в систему для попыток аутентификации.*

- Используйте локальную команду входа в систему для аутентификации доступа пользователя.

- Используйте команду режима глобальной конфигурации aaa local authentication plays max-fail с большим количеством допустимых сбоев.

- Используйте ключевое слово none при настройке списка методов аутентификации.

Команда задержки входа в систему вводит задержку между неудачными попытками входа в систему без блокировки учетной записи. Это предоставляет пользователю неограниченное количество попыток доступа к устройству, не блокируя учетную запись пользователя и, следовательно, не требуя вмешательства администратора.

- Используйте команду show aaa local user lockout. *

- Используйте команду show running-configuration.

- Используйте команду show aaa sessions.

- Используйте команду show aaa user.

Команда show aaa local user lockout предоставляет администратору список учетных записей пользователей, которые заблокированы и не могут использоваться для аутентификации.Эта команда также предоставляет дату и временную метку возникновения блокировки.

- Вход в систему проходит успешно, даже если все методы возвращают ошибку.

- Использует пароль включения для аутентификации.

- Он принимает локально настроенное имя пользователя, независимо от регистра *

- По умолчанию используется пароль линии VTY для аутентификации.

При определении списка методов аутентификации AAA можно использовать предварительно сконфигурированную локальную базу данных. Есть два ключевых слова, каждое из которых включает локальную аутентификацию через предварительно настроенную локальную базу данных. Ключевое слово local принимает имя пользователя независимо от регистра, а ключевое слово local-case чувствительно к регистру как для имен пользователей, так и для паролей.

- Внедрить только систему контроля доступа Cisco Secure Access Control System (ACS).*

- Серверы RADIUS и TACACS + не могут поддерживаться одним решением.

- Внедрить локальную базу данных.

- Внедрить как локальную базу данных, так и Cisco Secure

- Система контроля доступа (СКУД).

Cisco Secure Access Control System (ACS) поддерживает серверы TACACS + и RADIUS. Локальные базы данных не используют эти серверы.

- Windows Server требует для настройки большего количества команд Cisco IOS.

- Windows Server поддерживает только AAA с использованием TACACS.

- Windows Server использует собственный контроллер Active Directory (AD) для аутентификации и авторизации. *

- Windows Server не может использоваться как сервер AAA.

Конфигурация Cisco IOS одинакова при обмене данными с сервером Windows AAA или любым другим сервером RADIUS.

- TACACS + использует порт UDP 1645 или 1812 для аутентификации и порт UDP 1646 или 1813 для учета.

- TACACS + обратно совместим с TACACS и XTACACS.

- TACACS + - это открытый стандарт IETF.

- TACACS + обеспечивает авторизацию команд маршрутизатора для каждого пользователя или группы. *

Протокол TACACS + обеспечивает гибкость услуг AAA. Например, с помощью TACACS + администраторы могут выбирать политики авторизации, которые будут применяться для каждого пользователя или группы.

- отладка событий tacacs *

- отладочные пакеты

- отладка tacacs бухгалтерия

- отладка аутентификации aaa

Команда debug tacacs events отображает открытие и закрытие TCP-соединения с сервером TACACS +, байты, которые читаются и записываются через соединение, и TCP-статус соединения.

- Функция авторизации повышает производительность сети.

- Доступ пользователей ограничен определенными услугами. *

- Действия пользователя записываются для использования в событиях аудита и устранения неполадок.

- Пользователь должен быть идентифицирован до предоставления доступа к сети.

Авторизация - это возможность контролировать доступ пользователей к определенным службам.Аутентификация используется для проверки личности пользователя. Функция учета регистрирует действия пользователя после аутентификации и авторизации пользователя.

- Маршрутизатор собирает и сообщает данные об использовании, связанные с запросами сетевых услуг. *

- Маршрутизатор выводит учетные данные для всех сеансов оболочки EXEC.

- Маршрутизатор предоставляет данные только для внутренних сервисных запросов.

- Маршрутизатор выводит учетные данные для всех исходящих соединений, таких как SSH и Telnet.

Три параметра, которые могут использоваться при учете aaa:

network - запускает учет всех сетевых сервисных запросов, включая PPP

exec - запускает учет всех сеансов EXEC shell.

соединение - запускает учет всех исходящих соединений, таких как как SSH и Telnet

- Возможные триггеры для команды по умолчанию для команды aaa Accounting exec включают start-stop и stop-only.*

- Учет можно включить только для сетевых подключений.

- Бухгалтерия касается разрешения и запрета аутентифицированным пользователям доступа к определенным областям и программам в сети.

- Пользователи не обязаны проходить аутентификацию до того, как учетная запись AAA регистрирует их действия в сети.

Учет AAA позволяет отслеживать использование, например, телефонный доступ и сеанс оболочки EXEC, для регистрации данных, собранных в базе данных, и создания отчетов по собранным данным.Настройка учета AAA с ключевым словом Start-Stop запускает процесс отправки уведомления о начале учета в начале процесса и уведомления об остановке учета в конце процесса. Учет AAA не ограничивается действиями сетевого подключения. Учет AAA действует, если он включен, после успешной аутентификации пользователя. Разрешение и запрет доступа пользователей - это область авторизации AAA.

- маршрутизатор, который служит шлюзом по умолчанию

- сервер аутентификации

- коммутатор, к которому подключен клиент *

- проситель

Устройства, участвующие в 802.Процесс аутентификации 1X выглядит следующим образом:

Запрашивающий, который является клиентом, запрашивающим доступ к сети

Аутентификатор, который представляет собой коммутатор, к которому подключается клиент и который фактически контролирует физический доступ к сети

Сервер аутентификации, который фактически выполняет аутентификация

- бухгалтерия

- доступность

- аудит

- авторизация *

- аутентификация

Одним из компонентов AAA является авторизация.После аутентификации пользователя через AAA службы авторизации определяют, к каким ресурсам пользователь может получить доступ и какие операции ему разрешено выполнять.

- Обеспечивает резервный метод аутентификации, если администратор забыл имя пользователя или пароль. *

- Использует меньшую пропускную способность сети.

- Указывает разные пароли для каждой линии или порта.

- Требуется комбинация логина и пароля на консоли, линиях VTY и портах AUX.

Метод аутентификации с использованием локальной базы данных не обеспечивает резервный метод аутентификации, если администратор забыл имя пользователя или пароль. Единственным вариантом будет восстановление пароля. Когда используется аутентификация с AAA, можно настроить резервный метод, чтобы позволить администратору использовать один из многих возможных методов аутентификации резервного копирования.

- местный AAA через TACACS +

- AAA на базе сервера через TACACS +

- местный AAA *

- местный AAA по RADIUS

- на базе сервера AAA через RADIUS

- на базе сервера AAA

- бухгалтерия *

- доступность

- аутентификация

- авторизация

Одним из компонентов AAA является бухгалтерский учет.После того, как пользователь аутентифицирован через AAA, серверы AAA ведут подробный журнал о том, какие именно действия аутентифицированный пользователь предпринимает на устройстве.

- Поддержка 802.1X

- отдельные процессы аутентификации и авторизации

- Поддержка SIP

- шифрование пароля *

- использование протоколов транспортного уровня *

И TACACS +, и RADIUS поддерживают шифрование паролей (TACACS + шифрует все коммуникации) и используют протокол уровня 4 (TACACS + использует TCP, а RADIUS использует UDP).TACACS + поддерживает разделение процессов аутентификации и авторизации, в то время как RADIUS объединяет аутентификацию и авторизацию как один процесс. RADIUS поддерживает технологии удаленного доступа, такие как 802.1x и SIP; TACACS + этого не делает.

TACACS + считается более безопасным, чем RADIUS, потому что весь трафик TACACS + зашифрован, а не только пароль пользователя при использовании RADIUS.

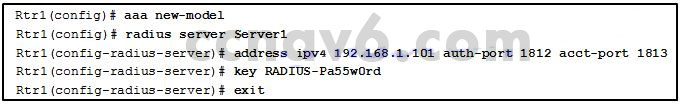

- Конфигурация с использованием портов по умолчанию для маршрутизатора Cisco.

- Конфигурация портов требует использования 1812 для портов аутентификации и авторизации.

- Конфигурация не будет активной, пока она не будет сохранена и Rtr1 не будет перезагружен.

- Порты, настроенные для Server1 на маршрутизаторе, должны быть идентичны тем, которые настроены на сервере RADIUS.*

Маршрутизаторы Cisco по умолчанию используют порт 1645 для аутентификации и порт 1646 для учета. В выходных данных конфигурации конфигурация портов аутентификации и авторизации RADIUS должна совпадать на маршрутизаторах Rtr1 и Server1.

Ключевое слово single-connection предотвращает настройку нескольких серверов TACACS + на маршрутизаторе с поддержкой AAA.

Ключевое слово single-connection повышает производительность TCP, поддерживая одно TCP-соединение в течение всего сеанса.Ключевое слово не препятствует настройке нескольких серверов TACACS +.

- Поскольку серверы ACS поддерживают только удаленный доступ пользователей, локальные пользователи могут аутентифицироваться только с помощью локальной базы данных имен пользователей.

- Локальная база данных имен пользователей требуется при настройке аутентификации с использованием серверов ACS.

- Локальная база данных имен пользователей предоставит резервную копию для аутентификации на случай, если серверы ACS станут недоступны. *

- Без локальной базы данных имен пользователей маршрутизатор потребует успешной аутентификации с каждым сервером ACS.

Локальная база данных имен пользователей может служить резервным методом для аутентификации, если серверы ACS недоступны.

- местный AAA *

- на базе сервера AAA

- AAA на базе сервера через TACACS +

- местный AAA через TACACS +

- местный AAA по RADIUS

- на базе сервера AAA через RADIUS

В небольшой сети с несколькими сетевыми устройствами аутентификация AAA может быть реализована с использованием локальной базы данных и с использованием имен пользователей и паролей, хранящихся на сетевых устройствах.Для аутентификации с использованием протокола TACACS + или RADIUS потребуются выделенные серверы ACS, хотя это решение для аутентификации хорошо масштабируется в большой сети.

- клиент, запрашивающий аутентификацию *

- коммутатор, контролирующий доступ к сети

- маршрутизатор, который служит шлюзом по умолчанию

- сервер аутентификации, который выполняет аутентификацию клиента

Устройства, участвующие в 802.Процесс аутентификации 1X выглядит следующим образом:

Запрашивающий, который является клиентом, запрашивающим доступ к сети

Аутентификатор, то есть коммутатор, к которому подключается клиент и который фактически контролирует физический доступ к сети фактическая аутентификация

Инкапсуляция данных EAP между аутентификатором и сервером аутентификации выполняется с использованием RADIUS.